Aujourd’hui, les agences gouvernementales (et les cybercriminels) utilisent principalement l’ingénierie sociale ou des accès physiques pour compromettre un système, ordinateur ou smartphone, dans l’optique d’y installer des outils de surveillance et d’interception, en clair un "mouchard" !

Les évolutions attendues de ces modes opératoires sont d’obtenir un accès facilement, rapidement et à distance sur les équipements ciblés. La compromission à distance de système informatique et l’installation furtive du mouchard est devenue le vecteur d’attaque de choix car l'ingénierie sociale est risquée et l'accès physique à l’équipement (Evil maid attack) bien souvent compliqué à entreprendre.

Ces nouvelles méthodes, proches de celles de séries TV, ne sont pas de doux rêves de scénaristes mais elles requièrent néanmoins la disponibilité et la mise en oeuvre de 0-day exploitables sur un ensemble assez large d’applications, systèmes d’exploitation et architectures matérielles.

Déjà, un processeur Baseband (System-On-Chip avec un RTOS qui gère l'interface radio mobile, l'accès à la SIM et les piles protocolaires) d'un smartphone haut de gamme bien connu a été pris la main dans le sac entrain d'exfiltrer des données à distance en accédant au système de fichiers en mémoire flash sur une partition dédiée au SoC Applicatif du smartphone. Ce cas de figure reste probablement une situation exceptionnelle, car l'exploitation de processeur Baseband avec un firmware propriétaire et fermée est une tâche plutôt complexe. Des méthodes plus accessibles sont disponibles en ciblant directement les processeurs Applicatifs des smartphones devenus de véritables ordinateurs grand public. Les régulières découvertes de malwares sur les « app stores » sont un exemple tangible d'une évolution des vecteurs d'attaque.

En partant de ce constat, les agences gouvernementales telles que la NSA, le GCHQ, le BND, la DGSE et bien d’autres, se sont dotées d’expertises humaines pour développer les outils nécessaires en provoquant une certaine pénurie de profils d’experts. Malgré tout, cela semble être insuffisant. Pour compléter leur démarche, les grandes agences de renseignement se fournissent aussi auprès d’acteurs spécialisés comme Vupen Security.

Vupen a changé d’activité en 2010 pour rejoindre ce marché plus rémunérateur, avant de s’implanter dans le Maryland à Annapolis à une demi-heure de Fort Meade, lieu de villégiature de la NSA... Ce changement est intervenu dans un contexte défavorable pour la full-disclosure de vulnérabilités avec la jurisprudence, confortée par la cours de cassation, interdisant la divulgation publique d’exploits, alors cœur d’activité de Vupen. Depuis, l’actualité a confirmé que la NSA, le BND allemand ainsi que Hack Team étaient clients de Vupen.

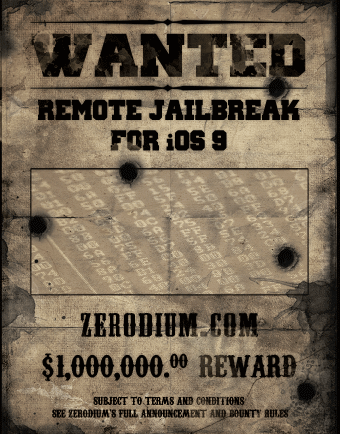

En mai 2015, Vupen a cessé d’exister puis, en juillet, est né Zerodium dont les fondateurs ne sont autres que Chaouki Bekrar et Isabelle Gorius anciens dirigeants de Vupen. A contrario de Vupen, Zerodium s’ouvre au marché des 0day en qualité d’acquéreur de vulnérabilités en lançant un programme Bounty de 1 000 000 $ pour la compromission d’IOS 9.

|

| Reward $1.000.000 |

Le marché du 0day

Le marché du 0day possède ses propres règles et modes opératoires. Le vendeur est soit un indépendant (chercheur en sécurité), soit une société spécialisée comme Vupen. Les acheteurs sont principalement des cybercriminels ou des gouvernements (services de police ou de renseignement). Certains sont les deux ! Les gouvernements utilisent les 0days pour se prémunir de Cyberattaque mais aussi dans un cadre de programme de sécurité offensive.

Certains de ces acteurs achètent des exploits pour permettre l’installation furtive de logiciels espions tandis que d’autres sont de simples courtiers de 0day. Les utilisateurs finaux sont toujours des gouvernements ou des cybercriminels de tout poil.

Certains de ces acteurs achètent des exploits pour permettre l’installation furtive de logiciels espions tandis que d’autres sont de simples courtiers de 0day. Les utilisateurs finaux sont toujours des gouvernements ou des cybercriminels de tout poil.

Le cadre législatif en France

En France, l’article R.226 du code pénal devenait insuffisant pour pratiquer des interceptions légales. De nos jours, il est simple de communiquer avec un PC ou smartphone sans passer par des services téléphoniques classiques fixes ou mobiles. En outre, il est possible de chiffrer ses communications de bout en bout. Il devient donc nécessaire pour la justice et la police de pouvoir intercepter les communications numériques à la source, sur ordinateur et smartphone. La législation a évoluée (LOPSSI, LPM, Loi renseignement, etc.) et les derniers arrêtés publiés en juillet 2015 vont permettre aux forces de police et de renseignement intérieur d’utiliser les fameux mouchards en France.

La LOPPSI de 2010 a prévu que les services de police puissent intercepter les communications : « un dispositif technique ayant pour objet, sans le consentement des intéressés, d'accéder, en tous lieux, à des données informatiques, de les enregistrer, les conserver et les transmettre, telles qu'elles s'affichent sur un écran pour l'utilisateur d'un système de traitement automatisé de données ou telles qu'il les y introduit par saisie de caractères ».

Comme un logiciel espion s’installe sur le système informatique à la source de la production des données, il devient possible d’intercepter toute information avant un éventuel chiffrement.

En France, ces dispositifs doivent être homologués comme pour les interceptions légales téléphoniques. C’est régit par l’article R.226-3 du code pénal. Les logiciels de captation doivent être homologués, à défaut, tout contrevenant, même autorisé à pratiquer des écoutes, tombe sous le coup de la loi. Le ministre de la justice a publié une circulaire explicative là.

L’arrêté du 4 juillet 2012 « fixant la liste d'appareils et de dispositifs techniques prévue par l'article 226-3 du code pénal » n’avait pas non plus été mis à jour depuis la loi contre le terrorisme. Cet oubli empêchait donc la commercialisation sous contrôle des mouchards. Ce nouveau manque a été corrigé au Journal officiel.

L’examen par la CNIL du projet de décret autorisant le traitement des données captées est là.

La LOPPSI de 2010 a prévu que les services de police puissent intercepter les communications : « un dispositif technique ayant pour objet, sans le consentement des intéressés, d'accéder, en tous lieux, à des données informatiques, de les enregistrer, les conserver et les transmettre, telles qu'elles s'affichent sur un écran pour l'utilisateur d'un système de traitement automatisé de données ou telles qu'il les y introduit par saisie de caractères ».

Comme un logiciel espion s’installe sur le système informatique à la source de la production des données, il devient possible d’intercepter toute information avant un éventuel chiffrement.

En France, ces dispositifs doivent être homologués comme pour les interceptions légales téléphoniques. C’est régit par l’article R.226-3 du code pénal. Les logiciels de captation doivent être homologués, à défaut, tout contrevenant, même autorisé à pratiquer des écoutes, tombe sous le coup de la loi. Le ministre de la justice a publié une circulaire explicative là.

L’arrêté du 4 juillet 2012 « fixant la liste d'appareils et de dispositifs techniques prévue par l'article 226-3 du code pénal » n’avait pas non plus été mis à jour depuis la loi contre le terrorisme. Cet oubli empêchait donc la commercialisation sous contrôle des mouchards. Ce nouveau manque a été corrigé au Journal officiel.

L’examen par la CNIL du projet de décret autorisant le traitement des données captées est là.

Voilà pour les mouchards, mais que sait-on du marché amont, celui du 0day qui permet de déployer des mouchards de manière furtive sur des systèmes informatiques distants ?

Le marché du 0day

Après le piratage de la société italienne Hacking Team, la divulgation par Wikileaks des données techniques et commerciales exfiltrées met en lumière le marché des exploits 0day.La tarification

Dans les documents de Hacking Team, les tarifs de vente d’exploits Flash sans exclusivité par Vitaly Toropov, (chercheur en vulnérabilité moscovite) sont fixés de 35 à 45 000 $, tandis que les ventes d’exploits avec exclusivité atteignent 3 fois ces prix.

Vulnerabilities Brokerage International quand à elle, pratique des remise de 20% pour des exploits Firefox sans exclusivité.

La période probatoire

Lors de la conclusion de la vente, l’acheteur possède une garantie sous la forme d’une période probatoire au cours de laquelle il évalue le fonctionnement et la fiabilité de l’exploit contre les objectifs annoncés. Dans le cas des ventes de Vitaliy Toporov, cette période a été fixée à 3 jours. Vitaliy n’a pas assisté aux tests bien que cela semble être le modus operandi habituel.Le mode de paiement

Les modalités de paiement pour les deux premiers exploits de Vitaliy ont été de 50 % à la commande et 25 % à terme des deux mois suivants. Pour le troisième exploit, Vitaliy a demandé un paiement de 100 % à la commande en s’engageant à fournir un exploit en remplacement si un patch de sécurité intervenait avant deux mois. Hacking Team a refusé ces modalité de paiement. La confiance n’est pas de mise dans ces ventes...